Введение

Недавно кто-то попросил дать объяснение VLAN «для чайника». Хороший вопрос без правильного ответа. Изучать сетевые технологии непросто, а преподавать их ещё сложнее. Тем не менее, попробуем. Если у вас появились вопросы, задайте их комментариями к данной статье.

Чтобы понять VLAN, надо раскрыть некоторые базовые понятия сетевой технологии и изучить модель OSI. Когда начнёте изучать OSI, вы можете оказаться в некотором недоумении. Непонятно, для чего введена такая классификация. Постараемся не запутаться в деталях и найти баланс между скоростью и тщательностью освоения и между теорией и практикой. Для демонстрации будем использовать Ubiquiti UniFi, хотя, принцип один и тот же для оборудования любых производителей.

Двоичные начала

Главная задача сетевого интерфейса — передача информации из точки А в точку Б. Компьютеры не понимают смысла переданной информации, но они понимают «вкл» и «выкл»: единицы и нули двоичной системы счисления — это включения и выключения электрического тока. Сложные вещи можно представить простым языком, как это сделано на данной web-странице. Эта web-страница есть с особым смыслом подобранный набор единиц и нулей, переданных по кабелю или по беспроводной связи на ваше устройство посредством миллионов электрических импульсов.

Будем снимать слой за слоем и открывать, как это работает.

Представьте, что вы настраиваете новую сеть. Обычно достаточно легко её запустить, но как сделать это правильно? Что такое VLAN, и для чего она нужна? Что такое подсеть? Почему всё это важно? К окончанию статьи вы получите ответы на все эти вопросы. Перенесём интересующие нас термины на рис. 1.

Рис. 1. Уровень 1 — физический. Кабели и радиоволны. Двоичные данные в виде битов информации (нулей и единиц) передаются между устройствами.

Модель OSI: Уровень 1 — физический

Модель OSI — это схематическое разбиение сетевых технологий на 7 уровней или слоёв. Начнём снизу, с физического слоя.

На Уровне 1 передаются и принимаются исходные биты двоичной информации, единицы и нули, «вкл» и «выкл», представленные короткими электрическими импульсами. На физическом уровне задействованы кабели, такие как медная витая пара Ethernet, оптический или коаксиальный кабель, и радиоволны, такие как в Wi-Fi или сотовой связи. На этом уровне двоичная информация преобразовывается в электрические сигналы, и обратно, из электрических сигналов в двоичную информацию.

Уровень 1 является базисом для всей сети, и все верхние уровни нуждаются в хорошем соединении на Уровне 1. На скверном физическом соединении далеко не уедешь. Всё начинается с хорошего кабельного или беспроводного соединения, а на нём можно строить Уровень 2 нашей сети.

Модель OSI: Уровень 2 — канальный

Здесь всё немного усложняется. Переходя на Уровень 2, мы получаем канал передачи данных, или канальный уровень. Это уровень коммутаторов, беспроводных точек доступа, кадров данных и MAC-адресов. На Уровне 2 мы доставляем группы битов туда и обратно. Мы устанавливаем соединения между непосредственно подключёнными устройствами и убеждаемся, что информация отправляется и принимается надёжно и корректно. Вы можете подумать, что Уровень 2 — это всё, что необходимо, чтобы переправить информацию с одного конца кабеля на другой или с одной антенны на другую по воздуху.

Однако Уровень 2 не так прост, как Уровень 1, и вводит в обиход много терминов. Раскроем самые важные из них: LAN, VLAN, магистральные порты и порты доступа. LAN — это локальная вычислительная сеть (ЛВС). Условно говоря, это сеть в пределах ограниченной зоны. Пример LAN Уровня 2 — это ваша домашняя сеть.

Устройства внутри своей LAN могут соединяться напрямую. Если вы подключите компьютер и принтер к одному коммутатору Уровня 2, они станут частью одной LAN, и вы сможете выводить документы на печать, не вовлекая в процесс какие-то иные устройства. Вы можете расширить LAN, добавляя к ней устройства и коммутаторы, однако LAN ограничены как по ёмкости, так и в пространстве. Уровень 2 отлично подходит для соединения небольшого количество устройств, сосредоточенных на скромной территории. Как только масштабы сети начинают превышать сотню устройств и несколько соседних построек, вам захочется выйти за его пределы.

Физически вместе, виртуально обособлены

По умолчанию, всё, что вы подключаете к обычному Ethernet-коммутатору, становится частью одной LAN. Управляемые коммутаторы не ограничены одной LAN. И в этом месте у нас появляются VLAN. VLAN — это виртуальные LAN. Применяя VLAN, вы делите один коммутатор на множество виртуальных. Это позволяет обособить устройства на Уровне 2, не покупая ещё один коммутатор. Хотя обособление происходит виртуально, вы можете представить VLAN, как физически разные коммутаторы.

Если вы подключите принтер к порту, принадлежащему виртуальной сети VLAN 20, он не будет напрямую виден с компьютера в виртуальной сети VLAN 10. Это то, для чего предназначены VLAN: они разбивают одну LAN Уровня 2 на множество LAN. Принадлежность к разным VLAN, фактически, разрывает соединение между устройствами, хотя, физически, они соединены.

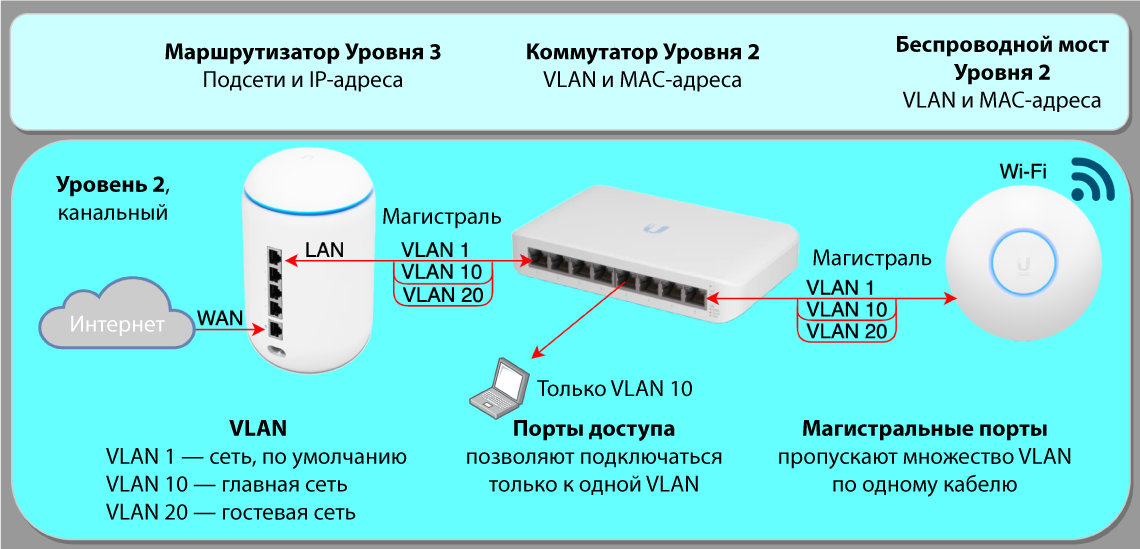

Прежде чем объяснять магистральные порты, порты доступа и тегирование VLAN, давайте взглянем на рис. 2 с тремя разными VLAN.

Рис. 2. Уровень 2 — канальный. Коммутаторы, точки доступа и VLAN. Биты сгруппированы в кадры, передача которых организована на базе физических MAC-адресов.

Кадры, магистральные каналы и теги VLAN

По умолчанию, большинство коммутаторов привязывают все порты к VLAN 1. На рис. 2 к основной сети добавлены две виртуальные сети — VLAN 10 и 20. Вместе с VLAN 1 мы имеем внутри одного коммутатора три разные виртуальные LAN. Вместо того чтобы передавать три этих разных сети по трём кабелям, мы возьмём то, что называется магистральным портом. Ровно так же, как VLAN позволяет разбить один физический коммутатор на множество виртуальных, магистральный канал позволяет разбить одно физическое соединение на множество. Один кабель, соединяющий маршрутизатор с коммутатором, может одновременно нести трафик виртуальных сетей VLAN 1, 10 и 20.

Чтобы трафик не смешивался, VLAN маркируются тегом VLAN ID, который присваивается каждой группе пересылаемых битов. На Уровне 2 такая группа битов называется кадром. Наиболее типичный вид такой группы — Ethernet-кадр. Стандартная упаковка такого кадра содержит поля физических MAC-адресов отправителя и получателя, обозначение VLAN, к которой он принадлежит, и несколько других полей, способствующих процессу доставки. Давайте рассмотрим поле VLAN ID. Это число в диапазоне от 1 до 4094. Оно идентифицирует VLAN, к которой принадлежит кадр.

Показанная на рис. 2 VLAN 1 — это сеть, по умолчанию. Она не маркируется. Если подключённый к порту компьютер шлёт кадр без VLAN ID, он будет переслан по VLAN 1. Кадры, пересылаемые без тега VLAN, называются нетегированными или непомеченными кадрами. Мы можем указать для порта какую-то одну VLAN, сделав этот порт портом доступа. На рис. 2 ноутбук соединён с портом доступа, который подключает его к VLAN 10.

Кадры, которые пересылаются вместе с VLAN ID, называются тегированными или помеченными кадрами. Мы можем указать устройствам, например, точкам доступа, пересылать весь трафик с каким-то определённым тегом VLAN. Тогда все Wi-Fi-клиенты будут привязаны к одной соответствующей сети.

Тезисно: что такое VLAN?

VLAN — это виртуальная локальная вычислительная сеть, или виртуальная LAN. Можете представлять LAN как один физический коммутатор, а VLAN — как один виртуальный коммутатор. VLAN позволяет размежёвывать нашу сеть на Уровне 2, группируя и обособляя порты и беспроводные подключения. Мы можем создать множество VLAN на одном коммутаторе или получить доступ к единой LAN на множестве коммутаторов и радиоустройств.

На магистральном порте мы можем получить множество VLAN, а на порте доступа может быть только одна VLAN. На рис. 2 кабель между маршрутизатором и коммутатором реализует магистральный канал, перенося в себе VLAN 1, 10 и 20. Магистрали включают «родную» нетегированную VLAN. Это VLAN, доступ в которую можно получить без тегов. Компьютер, подключённый к магистральному порту, получит доступ к нетегированной сети. VLAN 10 и 20 имеют теги — короткие идентификаторы, обозначающие, к какой из этих сетей принадлежит пересылаемый трафик.

Компьютер, подключённый к порту доступа, ассоциированному с VLAN 10, может обмениваться данными только устройствами в сети VLAN 10. А что, если ему надо соединиться с устройствами в сети VLAN 20? И тут мы поднимаемся на один слой к Уровню 3.

Модель OSI: Уровень 3 — сетевой

Переходя на Уровень 3, мы получаем сетевой уровень. Это уровень маршрутизаторов, пакетов и IP-адресов. На Уровне 3 происходит маршрутизация групп битов между сетями. Устройства Уровня 3 работают как навигаторы в мире сетей, прокладывая маршруты и размечая перевалочные пункты на пути всех соединений по Уровням 1 и 2. Можете представить, что Уровень 3 — это всё, что необходимо, чтобы попасть из одной LAN в другую или из LAN в Интернет и обратно.

Уровень 3 построен на базе двух нижних уровней. Здесь мы рассмотрим логические адреса, которые называются IP-адресами. На Уровне 3 работают маршрутизаторы — своего рода, почтовые отделения в мире сетей. Также имеются пакеты — своего рода, письма, которые мы посылаем в разных направлениях. Проложим маршрут для пересылки информации между группами устройств, которые мы назовём подсетями. На каждом перевалочном пункте маршрута пакет упаковывается внутрь своеобразного конверта, называемого заголовком кадра, и посылается на следующий физический связующий пункт в цепочке.

Что такое подсеть?

Подсеть — это сеть на Уровне 3. Это логическая группа устройств, каждое из которых может напрямую соединяться с каждым на Уровне 3. Вместо того чтобы осуществлять соединение с одного конца кабеля на другой или с передающей антенны на принимающую, мы можем напрямую обратиться к любому устройству по подсети. Для этого надо послать пакет по IP-адресу. Маршрутизатор может напрямую обратиться к точке доступа, даже если на Уровне 2 к ней ведёт путь, состоящий из множества переходов.

Сети Уровня 3 имеют возможность переступить за пределы LAN Уровня 2, распространяясь в Интернет или в любые другие доступные сети. Уровень 3, в определённом смысле, может доставить вас в любую точку мира или даже в космос. Сложновато, но не будем забегать вперёд.

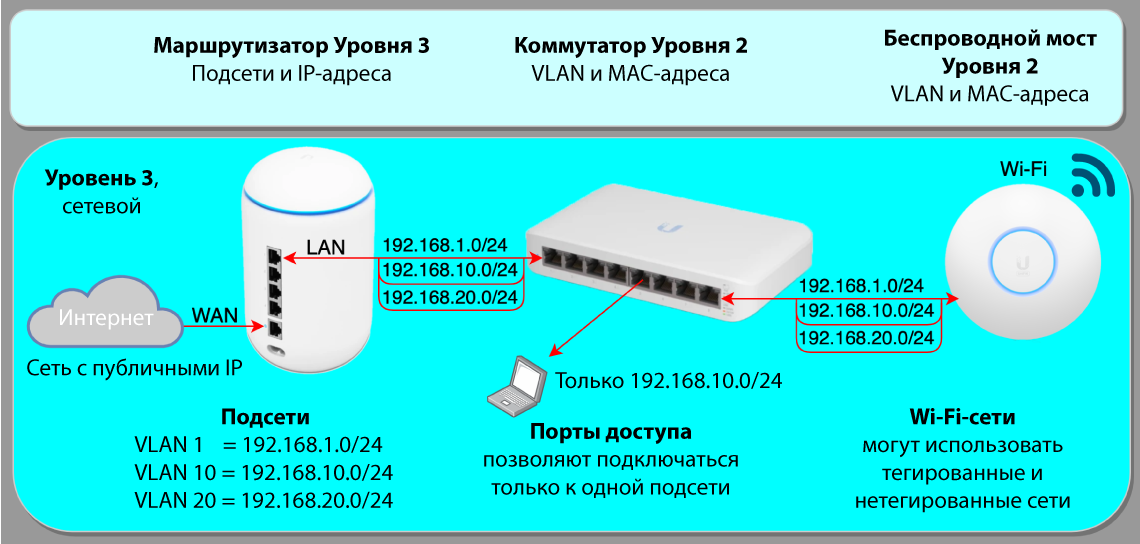

Вместо того чтобы обращаться к подсетям по их VLAN ID, определим для них диапазоны IP-адресов. Большинство LAN в пространстве IPv4 используют обычные диапазоны адресов, согласно циркуляру RFC 1918, например, 192.168.0.0/16, 172.16.0.0/12, или 10.0.0.0/8. Приведённое в примере разделение на подсети и нотация бесклассовой междоменной маршрутизации (CIDR) требует немного математического хулиганства, но оставим это за пределами повествования. Давайте сосредоточимся на примере и применим простую схему разбиения на подсети, которая удовлетворит нашим VLAN ID. Обычно VLAN Уровня 2 соответствуют подсетям Уровня 3. И логично выдавать в локальных сетях доступные в IPv4 254 адреса:

- VLAN 1 = 192.168.1.0/24 с 192.168.1.1 по 192.168.1.254;

- VLAN 10 = 192.168.10.0/24 с 192.168.10.1 по 192.168.10.254;

- VLAN 20 = 192.168.20.0/24 с 192.168.20.1 по 192.168.20.254.

Чтобы не грузиться цифрами, взгляните на рис. 3.

Рис. 3. Уровень 3 — сетевой. Маршрутизаторы, сети и подсети. Кадр упаковывается в пакет, маршрутизация которого осуществляется на основе логических IP-адресов.

Чем VLAN отличается от подсети?

В львиной доле случаев мы делаем фрагментацию сети на Уровне 2 и на Уровне 3 согласованной. Иными словами, каждой VLAN сопоставляеися подсеть на Уровне 3. Для упрощения большинство людей стремятся вставить VLAN ID в адрес подсети. Ничего не мешает нам присвоить любой IP из диапазона, но использование этих номеров упрощает систематизацию и делает прозрачной взаимосвязь.

Над Уровнем 3 располагаются Уровни с 4 по 7. Позже их рассмотрим. Эти уровни управляют множеством аспектов, от которых зависит работа сети, и все уровни зависят друг от друга. Сперва сосредоточимся на базисе Уровней 1—3. Абстрагируемся от теории и вернёмся назад к практическому примеру с сетью.

Собираем паззл

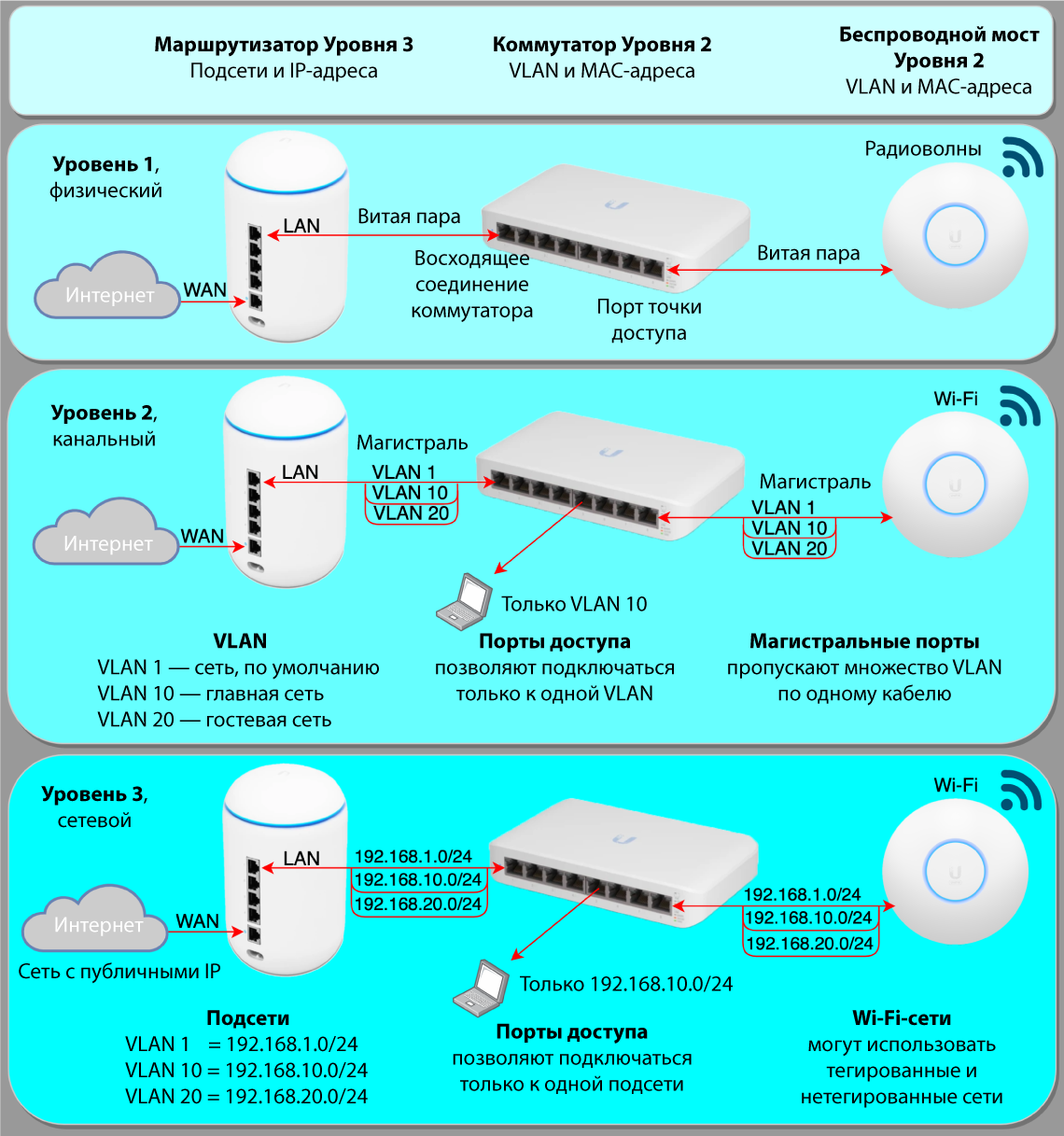

Сделаем шаг назад и окинем общим планом нашу сеть на всех трёх уровнях в совокупности:

- на Уровне 1 устройства используют для соединения Ethernet и Wi-Fi;

- на Уровне 2 мы создали несколько VLAN, чтобы обособить устройства по группам;

- на Уровне 3 мы маршрутизируем или изолируем трафик между подсетями, а также посылаем и получаем трафик из Интернета.

Рис. 4. Склеиваем слои 1, 2 и 3.

Практическое применение

Посмотрим на сеть, показанную в простом примере на рис. 4. У нас есть подключение к Интернету, маршрутизатор, коммутатор и точка доступа. Давайте взглянем на систему, с точки зрения маршрутизатора. Хотя, UniFi Dream Machine объединяет в себе все три устройства, предположим, что это только маршрутизатор Уровня 3.

Уровень 1

На Уровне 1 — кабели и радиоволны. Кабели Ethernet протянуты в Интернет, к коммутатору и к беспроводной точке доступа. Коммутатор позволяет воткнуть больше кабелей для проводных соединений, а точка доступа позволяет подключаться беспроводным устройствам вокруг неё. Получаем множество путей для обмена битами, и как следствие, информацией.

Уровень 2

На Уровне 2 есть кое-что интересное. Обратите внимание на локальную сеть и на соединение между маршрутизатором и коммутатором. Поскольку это магистральное соединение, мы используем один кабель для множества VLAN. По умолчанию, используется нетегированная VLAN 1. Но мы также добавили ещё две сети: VLAN 10 и 20. Это означает, что у нас три отдельные локальные сети для размещения в них разных устройств.

Мы управляем VLAN и сегментацией на Уровне 2 с помощью коммутатора, а на Уровне 3 — привязкой к подсетям с помощью маршрутизатора. Маршрутизаторы и брандмауэры позволяют нам контролировать, с какими сетями мы можем связываться, а с какими не можем. Чтобы добраться до устройства в других VLAN и в других подсетях, нам надо перейти на Уровень 3 и задействовать маршрутизатор.

Уровень 3

На Уровне 3 все те сети используют маршрутизатор в качества шлюза, по умолчанию. Это значит, что он отвечает за пересылку информации в другие сети и из них.

Можно присвоить диапазон 192.168.10.0/24 нашей главной сети, в которой расположено большинство устройств. А диапазон 192.168.20.0/24 привязать к гостевой сети или сети Интернета вещей, и запретить ей соединяться с другими нашими локальными сетями. Разделение этих сетей на Уровнях 2 и 3 позволяет нам установить правила брандмауэра и маршрутизации, позволяя или запрещая любой трафик между ними.

Другой пример

Допустим, у нас есть ноутбук и принтер внутри VLAN 10. У них имеются уникальные IP-адреса внутри диапазона 192.168.10.0/24. Пусть у компьютера будет адрес 192.168.10.25, а у принтера — 192.168.10.100. Поскольку они находятся в одной сети на Уровнях 2 и 3, они могут соединяться напрямую. Мы можем печатать с ноутбука без необходимости маршрутизации.

Ноутбук может отправить запрос по протоколу определения адреса на MAC-адрес принтера. Поскольку MAC-адрес присутствует и у ноутбука, тот может посылать кадры по правильному адресу, а коммутатор будет их доставлять. Мы можем добавить в сеть ещё коммутаторы или подключить принтер по беспроводному соединению, но, с точки зрения процесса, ничего не изменится. До тех пор, пока они в одной сети Уровня 3, и не применено никаких запретов, устройства могут обращаться друг к другу непосредственно по адресу.

Если мы перенесём принтер в VLAN 20 и поменяем его IP-адрес на 192.168.20.100, нам придётся подключить маршрутизатор для коммуникации с принтером. И тут мы оценим пользу от сегментации сети по Уровню 3. Если вы не хотите, чтобы два устройства произвольно соединялись, поместите их в разные подсети и используйте маршрутизатор или брандмауэр для их изоляции. Без сегментации на Уровне 3 ваши возможности, с точки зрения настройки безопасности, очень ограничены.

Разделяй и властвуй — актуальное в сети правило.